Windows: Como crear Políticas de restricción de software

En este momento vamos a hacer que no se puedan lanzar ejecutables desde cualquier directorio de nuestro querido Windows. Sobre todo desde aquellos lgares más comunies para sufrir algún tipo de infección del tipo ransomware. No es efectivo 100% porque solo nos dedicamos a no permitir la ejecución de ciertos subdirectorios y si se coloca en otro sitio es posible que se pueda ejecutar, pero es un principio.

(ACTUALIZACION: 20/11/2013) - Ahora creo que si Fichero Reg Win 6/7/8:(AQUI)

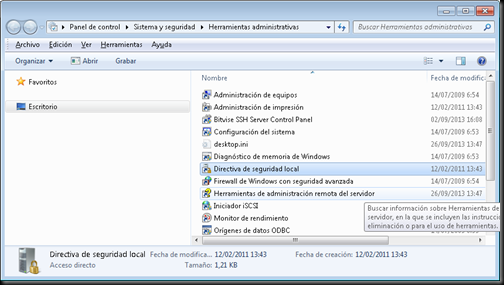

Abrimos Panel de control –> Sistema y seguridad –> Herramientas administrativas

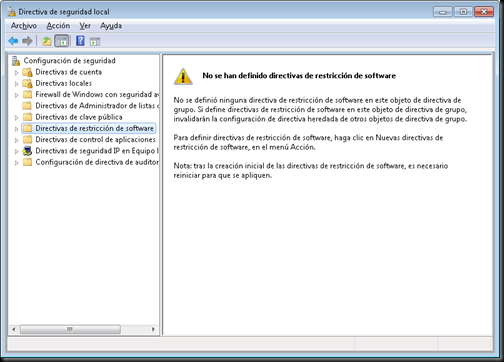

Ahora nos vamos a Directivas de seguridad local –> Directivas de restricción de Software

Si no tenemos la creamos

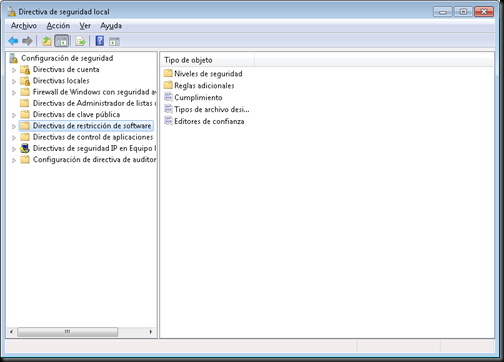

Botón derecho –> Crear directivas de restricción de software

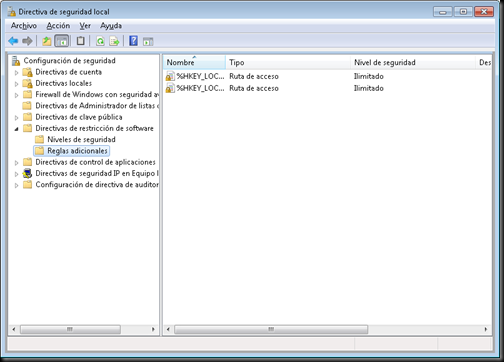

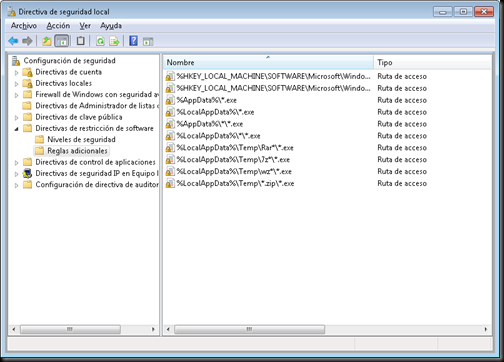

Pinchamos en Reglas adicionales dentro del panel izquierdo

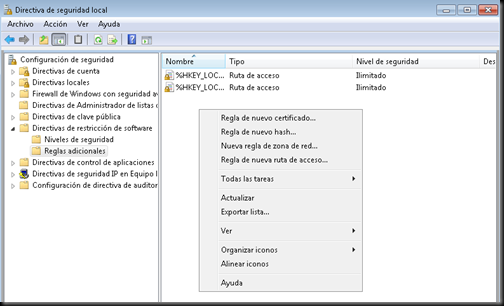

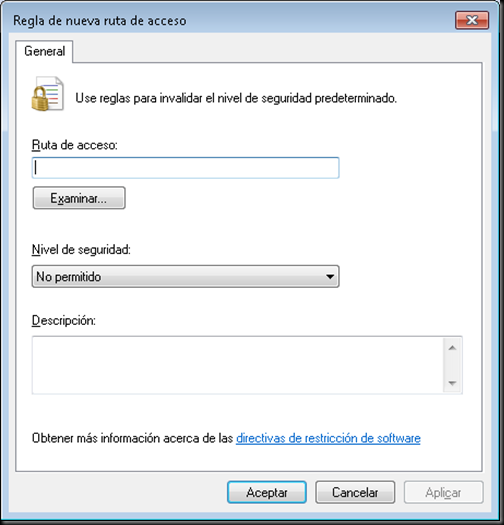

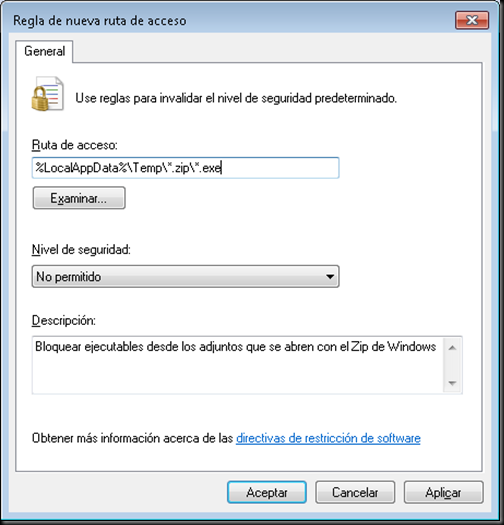

Ahora con el botón derecho en el panel derecho pinchamos en: Regla nueva de Ruta de acceso

Creamos ciertas rutas para evitar que se ejecuten programas desde sitios no deseables, incluidos los adjuntos a los correos electrónicos.

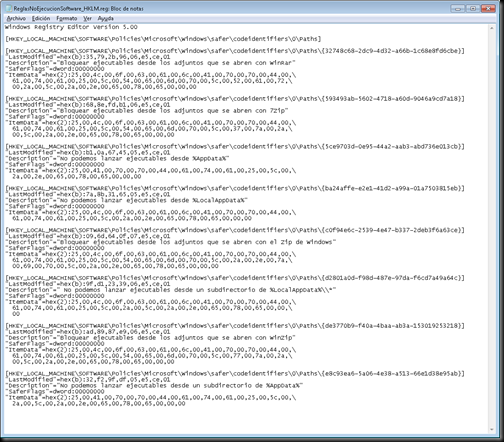

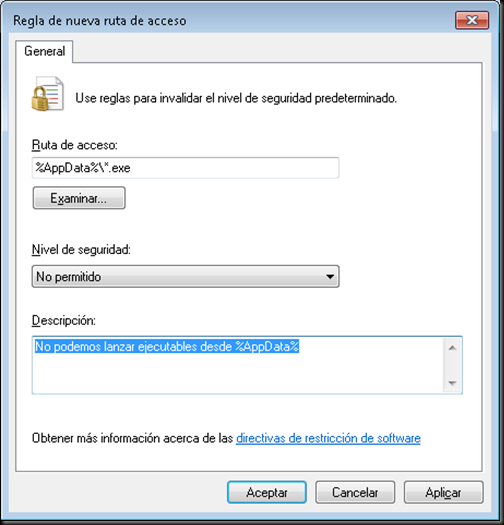

Bloquear ejecutables en %AppData%

Ruta de acceso: %AppData%\*.exe

Nivel de seguridad: No permitido

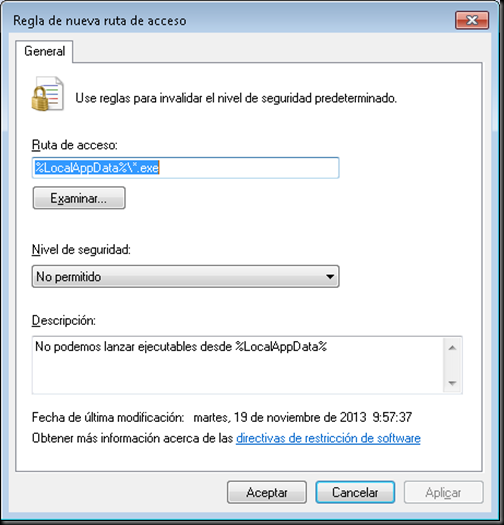

Descripción: No podemos lanzar ejecutables desde %AppData%Bloquear ejecutables en %LocalAppData%Ruta de acceso Windows XP: %UserProfile%\Local Settings\*.exe

Ruta de acceso Windows Vista/7/8: %LocalAppData%\*.exe Nivel de seguridad: No permitido

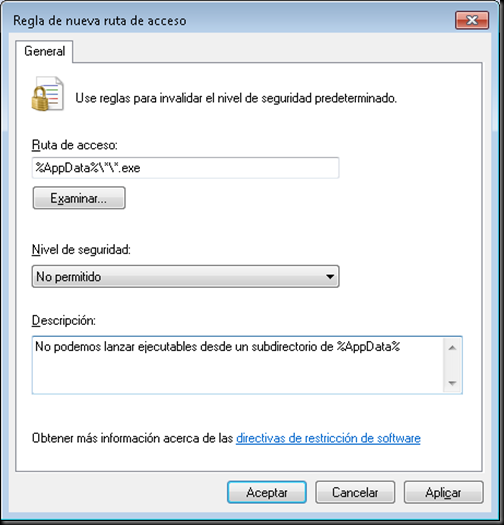

Descripcion: No podemos lanzar ejecutables desde %LocalAppData%Block Zbot executable in %AppData%Ruta de Acceso: %AppData%\*\*.exe

Nivel de seguridad: No permitido

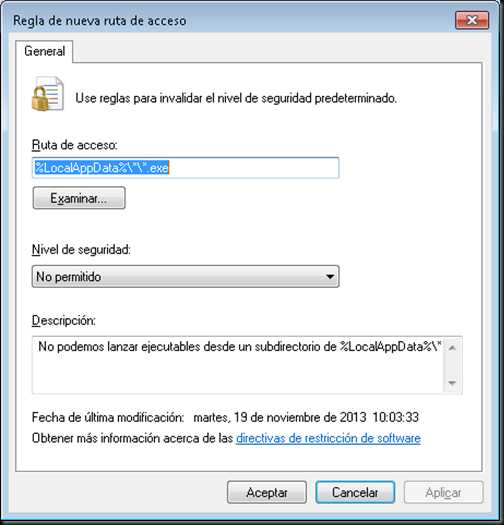

Descripcion: No podemos lanzar ejecutables desde un subdirectorio de %AppData%Bloquear ejecutables en %LocalAppData%Ruta de acceso Windows XP: %UserProfile%\Local Settings\*.exe

Ruta de acceso Windows Vista/7/8: %LocalAppData%\*\*.exe Nivel de seguridad: No permitido

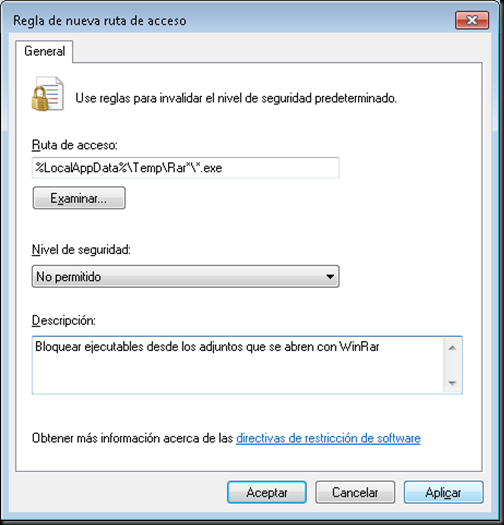

Descripcion: No podemos lanzar ejecutables desde un subdirectorio de %LocalAppData%\*Bloquear ejecutables desde los adjuntos que se abren con WinRar:Ruta de acceso Windows XP: %UserProfile%\Local Settings\Temp\Rar*\*.exe

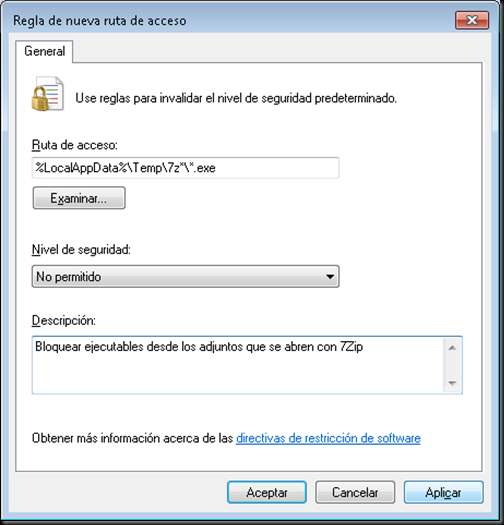

Ruta de acceso Windows Vista/7/8: %LocalAppData%\Temp\Rar*\*.exeNivel de seguridad: No permitidoDescripcion: Bloquear ejecutables desde los adjuntos que se abren con WinRar.Bloquear ejecutables desde los adjuntos que se abren con 7zip:Ruta de acceso Windows XP: %UserProfile%\Local Settings\Temp\7z*\*.exe

Ruta de acceso Windows Vista/7/8: %LocalAppData%\Temp\7z*\*.exe

Nivel de seguridad: No permitido

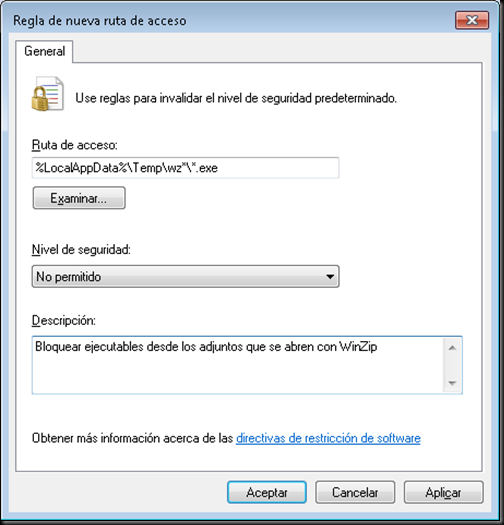

Descripcion: Bloquear ejecutables desde los adjuntos que se abren con 7zip.Bloquear ejecutables desde los adjuntos que se abren con WinZip:Ruta de acceso Windows XP: %UserProfile%\Local Settings\Temp\wz*\*.exe

Ruta de acceso Windows Vista/7/8: %LocalAppData%\Temp\wz*\*.exe

Nivel de seguridad: No permitido

Descripcion: Bloquear ejecutables desde los adjuntos que se abren con WinZip.Bloquear ejecutables desde los adjuntos que se abren con el Zip de Windows:Ruta de acceso Windows XP: %UserProfile%\Local Settings\Temp\*.zip\*.exe

Ruta de acceso Windows Vista/7/8: %LocalAppData%\Temp\*.zip\*.exe

Nivel de seguridad: No permitido

Descripcion: Bloquear ejecutables desde los adjuntos que se abren con el Zip de Windows.

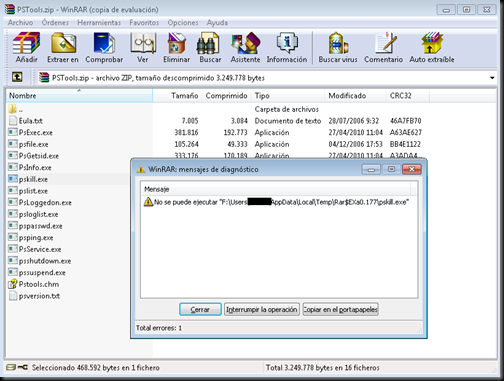

Esto hará que si algún programa intenta ejecutarse desde esas rutas, nos aparecerá un mensaje indicando que el administrador mediante una Política de seguridad no nos permite ejecutar ese programa y se complementará con su pertinente entrada en el visor de eventos.

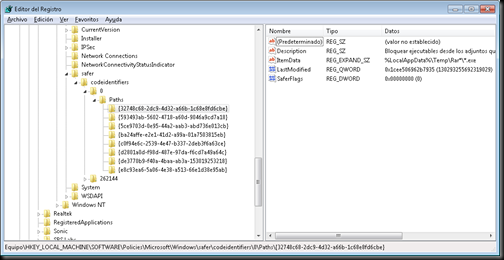

Ahora bien, esto es si lo queremos hacer a mano, estas acciones previas hacer que se introduzcan en el registro de Windows unas claves en el registro tanto en HKLM y HKLU:

Que se pueden exportar:

Ahora probamos que funciona, vamos a intentar ejecutar un EXE que reside dentro de un fichero ZIP y que abrimos con WinRar:

ACTUALIZACION: Con esta configuracion Spotify no funcionara. Para que funcione tenemos que permitir la ejecucion en %AppData%/*/*.exe

Tenemos otra forma de impedir ejecucion de ransomware que nos da Sergio de Los Santos desde Hispasec: http://unaaldia.hispasec.com/2013/04/ultimas-versiones-del-virus-de-la.html

3 comentarios:

SRP no puede bloquear SPOTIFY!

En un equipo con Windows XP SP3

Agregue una regla de ruta con Nivel de seguridad No permitido

Y no funciono:

C:\Documents and Settings\edelgado\Datos de programa\Spotify\Spotify.exe

Tampoco funciono con esta regla

%AppData%\Spotify\Spotify.exe

Alguna sugerencia?

Puedes utilizar el control parental de Windows. O las políticas locales de ejecución de software.

Publicar un comentario