lunes, diciembre 29, 2008

Hazte tu propia mantequilla de cacahuete

La máquina que veis que es una autentica máquina para hacer mantequilla de cacahuete en el momento.... bueno de cacahuete, macadamia, pipas de girasol, pistacho, almendras, nueces... todo lo que se nos ocurra.

La máquina que veis que es una autentica máquina para hacer mantequilla de cacahuete en el momento.... bueno de cacahuete, macadamia, pipas de girasol, pistacho, almendras, nueces... todo lo que se nos ocurra.

La podemos encontrar en ThinkGeek por 39$

Probando GPhone: HTC & Android (Parte I)

Dicho parato lo tenia mi amigo Electro Manolo, que se lo habian traido de los USA en cosa de 2 días, ya liberado por algo asi como 200€.

El HTC con Android tiene un teclado QWERTY completo y deslizante, con conectividad 3G, bluetooth y WiFi.

El menú es un poco lioso al principio, pero promete, jugue con el poco más de 3 minutos... espero poder hacer una review más completa en el momento que Electro Manolo lo toquetee más y me cuente sus impresiones y pueda putearlo un rato más... no era plan de putear al parato siendo este de otro.

¿Soy un Performaníaco?... En algunas ocaciones

Me siento identificado con esta cita leída en Microsiervos:

Mi nombre es

y soy performaníaco. Nuestro fallo: el pensar que las cosas merecen ser optimizadas siempre y que incluso las funcionalidades han de caparse si con ello consigues un ligero aumento del rendimiento. – vloj

iPhone: Como volverlo a la vida si se bloquea

Para los que no lo sepais.

Para los que no lo sepais.Si el parato, en alguna ocasión se os queda bloqueado, y no podáis hacer nada, ni usar la pantalla, ni apagarlo ni nada, ya que no responde.

Para solucionarlo no tenemos mas que mantener pulsados el botón home + sleep hasta que el iPhone se apague y aparezca la manzana (o la piña) en la pantalla, entonces soltamos los dos botones y yasta...

Curso Conduccion Avanzada

ayer día 28/12/2008, nos pasamos el Feo y yo el día enterito en el Circuito del Jarama disfrutando de sendos regalos que nos hicieron nuestras esposas, en mi caso el día de Reyes de 2008.

El regalito consistía en un Curso Avanzado de Conducción.... es decir, derrapar, hacer trompos y volver a derrapar y volver a hacer trompos....

En el curso eramos 6 "condustores" y 2 monitores, en el que te montabas en un Megane y le quitabas todos los sistema electronicos y hacias unas perrerias al coche que lo flipabas... luego hacias las mismas perrerias con ellos puestos y comprobabas como actuan los sistemas de seguridad... si alguno va a comprarse algun coche y duda en poner algún sistema... ¡¡¡que los ponga todos!!!

Total que nos pasamos un dia buenisimo y pudimos comprobar como a 40Km/h te puedes pegar un ostion de campeonato aun llevando los sistemas de seguridad... porque los sistemas ayudan pero no vencen a la física.

martes, diciembre 23, 2008

lunes, diciembre 22, 2008

Star Wars: Diorama con 60.000 piezas de LEGO

Esto es lo que yo quiro montar... pero no tengo espacio en casa...

El ojo de la aguja de coser

Bueno que me lio, la cosa es que meter el hilo gordo por el ojo de la aguja era un sufrir... pero esto se acaba con la aguja que os presento....

Evidentemente el diseño como todos los que os enseño en el blog esta sacado de Yanko.

No se como no se le había ocurrido a nadie antes...

DLP vs fugas de información

Esta mañana me he encontrado con un post en Security by DEFAULT, en el que se habla de la pérdida de información y como se puede implementar un proceso que lo prevenga. (DLP)

Formas comunes de llevar a cabo fuga de datos con mejor o peor fe:

Es decir, que si estás en una organización en que la información que se maneja es prioritaria para el buen funcionamiento, capa todo lo que puedas...

- Envío de información hacia el exterior mediante mensajes de correo electrónico (en general se suele utilizar soluciones de cifrado para evitar que el contenido pueda verse en texto claro). Esto puede hacerse mediante el propio servidor de correo dentro de la organización (hay que ser muy inconsciente para hacerlo así) o con webmails (Gmail, Hotmail, Yahoo,...) vía HTTPS de manera que vaya cifrado el tráfico y no se pueda interceptar por el camino si la comunicación es directa entre cliente y webmail

- Utilizar protocolos estándar de transferencia de ficheros (FTP). Enviar los ficheros con información confidencial a servidores externos

- Utilización de las capacidades de envío de ficheros mediante mensajería instantánea (MSN, Google Talk, Yahoo Messenger)

- Puertos USB habilitados en los PCs corporativos de las organizaciones. Dada la suerte de diversos dispositivos de almacenamiento extraibles que existen (cámaras, pendrives, discos duros externos,...) es un gran problema para las organizaciones tenerlos activos (aunque hay ocasiones que es necesario y práctico por lo que no se deshabilitan por defecto)

- Exceso de confianza en los propios empleados con ordenadores portátiles corporativos. Dentro de esta categoría podemos incluir muchos tipos de riesgos: robos, olvidos en lugares públicos, instalación de software externo a la organización que pueda contener malware en cualquiera de sus formas, mala configuración de las políticas de seguridad de red de los mismos, etc,...

- Utilización de software de descargas Peer-to-Peer (P2P ) y sus capacidades de compartir carpetas con información confidencial (recordemos que por ejemplo Emule te sugiere compartir todo el contenido de tus discos duros por defecto en el momento de la instalación). De esto ya se habló en SbD

- Impresoras: si la información se puede imprimir y llevar en papel también es un riesgo a tener en cuenta

viernes, diciembre 19, 2008

Nuestra adopción.. Ya tenemos certificado de idoneidad

Si, señores y señoras, niños y niñas, esta misma tarde hemos recibido la carta de la CAM en la que nos indica que ya somos IDONEOS para adoptar en Rusia... es decir ¡¡Tenemos nuestro Certificado de Idoneidad!!!

Estamos muy contentos... a ver que nos depara ahora el destino... hemos dado otro pasito y ahora estamos un poquito más cerca de poder ser padres.

Besos para todos.

miércoles, diciembre 17, 2008

Speed.io o ¿a que velocidad tienes interné?

Haré la prueba desde casa.

Manifestación 18-D

Sacado de Barrapunto:

"RITSI como Asociación Nacional de Estudiantes de Ingeniería e Ingenierias Técnicas en Informática, con apoyo de los altos estamentos universitarios y CODDI, AI2-Madrid, ALI y CCII, ha convocado una Manifestación Nacional para el 18D con las mismas premisas que la ocurrida el 19N (comunicado). Es el momento de estar unidos, puesto que hay mucha gente de fuera de Madrid que está haciendo un gran esfuerzo para estar presente, así como todas las Universidades de la Comunidad. Con lo cual esperamos que todos los vinculados a este marginado sector apoyéis y estéis presentes en la misma que tendrá lugar el dicho 18 de diciembre con Salida en Santiago Bernabeu y dirección Norte hasta llegar al Ministerio de Industria. Un saludo a todos y os esperamos"

iPhone 3G: Liberado por SW

El DevTeam, ha anunciado que ya ha logrado la liberacion del telefono mediante el uso de software, sin ningun tipo de modificacion de hardware.

La liberación no está disponible ahora mismo... pero estará.

Por cierto que lo he leido en iphoneros

Mando Panasonic de Gel

Señores, ya no hay problema de que se te caiga el mando de la tele y se te rompa. Los niños de Panasonic han creado un mando a distancia que esta hecho totalmente de gel y por lo tanto es "adaptable", para la muestra, pues una foto.

Lo que puede ser dificil es mantenerlo para pulsar algun boton...

Visto en: AdBusters

Conversor de formatos multimedia

Ya que me pongo, tambien os pongo un enlace a una aplicacion que hace de conversor entre diferentes formatos multimedia. El nombre de la aplicacion es Quick Media Converter y te convierte entre formatos como Quick Time, Nokia Video, Flash, Divx, WWM, XBox, NDS....

PDF a DOC

hace tiempo que no escribo y es que temas personales y laborales me impiden ser más prolífico en estos momentos. El tema es que esta mañana, ojeando las feeds de forma diagonal, me he encontrado con una aplicacion gratuita que te convierte documentos PDF a Word... el programa esta en ingles y la conversion la realiza como las primeras versiones del Omnipage, es decir, en cuadrados de texto, por lo que la edicion posterior puede ser un poco "espesa", pero nos puede sacar de algun que otro apuro.

viernes, diciembre 12, 2008

Beca CSIC para Seguridad Web y Criptografía Cuántica

Me Manda Gonzalo Álvarez, el siguiente email que creo que es muy interesante para todos aquellos que tengáis la suerte de cumplir con los requisitos. Yo si pudiese, me apuntaba de cabeza.

Reproduzco el correo:

Te informo que el CSIC ha convocado becas para hacer el doctorado. A nosotros nos han concedido dos becas. Toda la información la puedes ver en:

http://www.iec.csic.es/gonzalo/beca.aspx

No sé si te parece oportuno anunciarlo en tu blog, ya que se trataría de trabajar conmigo en temas de seguridad web o criptografía cuántica o criptoanálisis. En cualquier caso, si puedes darle difusión, cuanta más gente lo lea, mejor.

Saludos y gracias por todo,

G.

lunes, diciembre 08, 2008

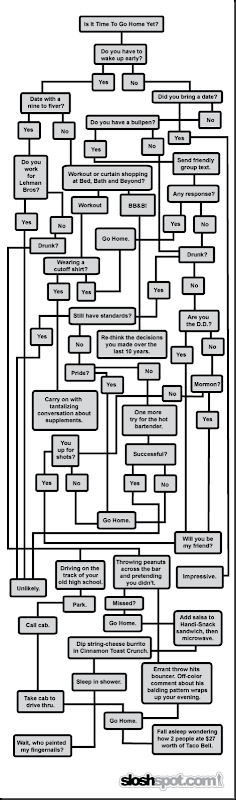

Para el 28/12

Un poco de relax. Visto en LifeHacker

10. Instalar la pantalla azul de la muerte como salvapantallas

Haga que su compañero de trabajo piense que su PC se estropeó cuando vuelva del almuerzo. La “pantalla azul de la muerte” se puede descargar del sitio de Microsoft (en inglés) y, para hacerle lo mismo a usuarios de otros sistemas operativos, hay un emulador que “atiende” a los de Apple y a Linux.

9. Simule un escritorio con un wallpaper que sea una captura de pantalla

Asuste a su colega o familiar simulando un escritorio Windows donde nada es clickeable. Tome una captura de pantalla de su escritorio real, luego configúrelo como wallpaper. Esconda la barra de tareas real y deshabilite los íconos de escritorio (click derecho sobre el escritorio y elegir “ordenar íconos por” y destildar “mostrar íconos de escritorio”). Cuando su víctima vuelva con la PC, diviértase observando cómo clickea inútilmente.

8. Agende una llamada telefónica con un mensaje Text-to-Speech de Wakerupper.com

Las llamadas para despertar no son solo para las mañanas. www.Wakerupper.com es un servicio gratuito de llamadas para despertar. Se le puede introducir el número telefónico de la víctima, la hora a la que deseamos molestarlo, y un mensaje personalizado.

7. Llénele la oficina con bolitas de corcho (o haga que lo parezca)

Llenar realmente el cubículo de su colega con bolitas de telgopor para embalaje puede ser complicado pero, si hay una pared de vidrio, es fácil simular que lo hicimos. En este sitio se muestra cómo.

6. Controle a distancia la computadora de sus compañeros con VNC

¿Cómo se sentirá tener el mouse gobernado por un fantasma y haciendo cosas en la computadora que uno nunca tuvo intención de hacer? Usted puede generar ese sentimiento de profunda confusión en su víctima usando VNC, un protocolo de control remoto de computadoras. Primero necesitará instalar el servidor de VNC en la PC de su víctima y tener su dirección IP, así que esto funciona mejor cuando usted y su colega están en la misma red de una oficina. He aquí (en inglés) cómo controlar a distancia una computadora con VNC. Los usuarios de Mac pueden usar TightVNC.

5. Mande mensajes a sus colegas con NET SEND

Oculto en las profundidades de la línea de comandos de Windows hay una pequeña utilidad llamada Net Send, que despliega mensajes de alerta de aspecto muy oficial en cualquier computadora a la que se los envíe. Si usted conoce la dirección IP de sus compañeros de trabajo, puede mandarles mensajes graciosos. En caso de que le interese, la sintaxis de este comando es net send nombre de la computadora mensaje. Más información (en inglés), aquí.

4. “Destruya” la pantalla LCD de su víctima con un wallpaper

¿Quiere hacer que parezca dañado ese monitor widescreen nuevo? Descargue el wallpaper que lo hace, configúrelo en la PC de su víctima y esconda la barra de tareas y los íconos.

3. Apodérese de Firefox con la extensión de Confusión Total

¿Su víctima usa Firefox? Instálele el "Total Confusion Pack", que permite hacer las siguientes maldades:

-Dos pasos atrás: hace que el botón “Atrás” retroceda dos veces, pero no siempre, sino al azar.

-Rick Rollr: Hace que el 2% de los clips de video que su víctima mire se sustituyan por un horrible video de Rick Astley.

-La inbox del diablo: hace que el número de mensajes no leídos en la inbox de Gmail de su víctima sea exactamente 666.

-Altos y bajos /Mejorador del sarcasmo: añade al texto de una página web comentarios como “risas” “suspiros”, “realmente”, “lo que sea”, y más.

-Watch it: hace parecer que la página estuviera cargándose eternamente

Descargue de aquí el Total Confusion Pack.

2. Personalice el mensaje de la consola de impresión de HP

El conjunto de comandos HP Printer Job Language (HPPJL) le permitirá confundir a sus colegas, por ejemplo haciendo aparecer en el display LCD de la impresora un mensaje de “inserte una moneda”. He aquí (en inglés)las instrucciones de cómo hacerlo.

1. Ponga las páginas web patas para arriba

Si en su oficina u hogar usan la misma red wi fi y usted tiene algunos conocimientos de administración de redes, puede conducir el tráfico de la red a través de scripts personalizados que pongan las imágenes dadas vuelta, las borroneen o redirijan todas las páginas pedidas hacia, digamos, el sitio sobre gatitos www.kittenwar.com. Este es el truco más difícil de implementar de toda la lista, pero es muy divertido. He aquí cómo hacerlo.

Nace un nuevo Blog: Auriatic

Desde hace unos días está disponible un nuevo Blog, para todo aquel que esté interesado en temas de LOPD, LSSI.

Desde hace unos días está disponible un nuevo Blog, para todo aquel que esté interesado en temas de LOPD, LSSI.

El Blog llamado Auriatic Blog pretende dar una visión de lo que se cuece en el mundo de la protección de datos. Esperemos que os guste, y que la gente participe.

sábado, diciembre 06, 2008

Solución al problema de: FALTA NTLDR en Windows

¿Quien de vosotros no ha tenido un ordenador al que de repente y sin que venga nada a cuento, se reinicia solo o lo enciendes y te aparece el famoso mensaje de que falta el NTLDR y que presiones Ctrl+Alt+Supr para reiniciar el ordenador?

El tema es que llevo muchos años en esto y no se me había ocurrido la siguiente solución hasta esta mañana, la he buscado por intet... y bueno he visto que no era el único al que se le había ocurrido.. ¡¡¡bendito Google!!!

El tema es que ayer a ultima hora de la tarde, me llaman de la oficina y me dicen que el ordenador que gestiona los backups se había reiniciado solo y que aparecía este mensaje.

Total, como siempre que me ocurre algo así, estoy a 25km de Madrid, y a 27km de la oficina, o sin posibilidad de control remoto, o había programado un viaje...

Total que salí corriendo hacia un ordenador con conexión por interné, para reprogramar los backups en otra máquina... no tenía ninguna gana de salir a la oficina.

Esta mañanita, antes de que se levantara mi señora esposa, me he ido a la oficina para solucionarlo, un día de fiesta nacional....

Bueno que me enrollo, la solución es sencilla, y necesitamos el CD del Windows.

Para solucionar el problema de Falta el archivo NTLDR hay seguir el procedimiento siguiente:

- - Configurar la BIOS para que el sistema arranque desde el CD.

- - Arrancar el ordenador con el disco del Windows XP metido.

- - Si tenemos que cargarle el driver del raid o similar, presionamos F6 y le cargamos el driver desde el disquete.

- - Una vez que nos salga el asistente de instalación de Windows XP elegimos la opción de Reparar Sistema, presionar la tecla "R"

- - Una vez que tengamos en pantalla el editor con C:\Windows, tecleamos 1 y pulsar Intro

- - Nos pedirá la Clave de administrador. Si hemos puesto una clave la ponemos. Si no hemos puesto clave pulsamos Intro.

- - Una vez que estemos en C:\Windows teclear FIXMBR y pulsamos Intro.

- - El sistema nos advierte de que si queremos continuar y ponemos S y pulsamos Intro.

- -Copiamos los ficheros ntldr y ntdetect desde el CD a nuestro disco duro. Para ello usamos los siguientes comandos:

- copy D:\i386\ntldr C:\

- copy D:\i386\ntdetect.com C:\

Reiniciamos el ordenador.... y ya está. Una vez que arranque el ordenador, a lo mejor hay que crear el archivo boot.ini

Esta es la versión larga, también tenemos otra solución que es:

- - Configurar la BIOS para que el sistema arranque desde el CD.

- - Arrancar el ordenador con el disco del Windows XP metido.

- - Si tenemos que cargarle el driver del raid o similar, presionamos F6 y le cargamos el driver desde el disquete.

- - Una vez que nos salga el asistente de instalación de Windows XP elegimos la opción de Reparar Sistema, presionar la tecla "R"

- - Una vez que tengamos en pantalla el editor con C:\Windows, tecleamos 1 y pulsar Intro

- - Nos pedirá la Clave de administrador. Si hemos puesto una clave la ponemos. Si no hemos puesto clave pulsamos Intro.

- FIXMBR (reparara la Zona de Boot del Disco Duro)

- FIXBOOT (reinstalará los archivos de sistema para que Windows funcione correctamente)

- BOOTCFG /REBUILD (reconstruirá el archivo BOOT.INI para que Windows pueda iniciarse.)

II Jornada CCN-Cert: El vídeo de la charla de Gonzalo

El pasado viernes, Gonzalo Álvarez, me envió muy amablemente el enlace al vídeo que filmó durante su charla en la II Jornada CCN-Cert del pasado 28 de noviembre.

El pasado viernes, Gonzalo Álvarez, me envió muy amablemente el enlace al vídeo que filmó durante su charla en la II Jornada CCN-Cert del pasado 28 de noviembre.

Como creo que es buenísimo, os pongo el enlace a su web para que lo disfrutéis.

El vídeo esta dividido en 8 partes y en total dura unos 30 minutos, verlos todos, son muy buenos... y así se os sube la paranoia a todos.

Gonzalo, repito... impresionante.

martes, diciembre 02, 2008

Nokia N97: ¿Mi próximo mancuentro?

Leo en Xataka un post referente a este terminal que casi lo tiene todo.... ¿será este mi nuevo mancuentro? Teclado QWERTY, Pantalla táctil, autonomía de 400 horas en espera, 320 minutos en conversación (con cobertura 3G) y en aspectos menos telefónicos nos deja un día y medio seguido escuchando música (37 horas) y hasta 4.5 horas si optamos por visualizar vídeo en la pantalla, cámara de 5 megapíxeles y óptica Carl Zeiss Tessar y flash de doble LED, con apertura f2.8 para mejorar las fotos que hacemos de noche sin flash. La cámara nos permite además grabar vídeo en calidad DVD a 30 fps, los cuales podemos reproducir sin problemas, junto con archivos MP4, en la pantalla del teléfono, cuatribanda HSDPA con velocidades de transferencia de datos de hasta 7.2 Mbps. Cuando sea posible, en casa por ejemplo, podremos optar por la conectividad WiFi 802.11.b/g con soporte UPnP... y a unos 550€...

Leo en Xataka un post referente a este terminal que casi lo tiene todo.... ¿será este mi nuevo mancuentro? Teclado QWERTY, Pantalla táctil, autonomía de 400 horas en espera, 320 minutos en conversación (con cobertura 3G) y en aspectos menos telefónicos nos deja un día y medio seguido escuchando música (37 horas) y hasta 4.5 horas si optamos por visualizar vídeo en la pantalla, cámara de 5 megapíxeles y óptica Carl Zeiss Tessar y flash de doble LED, con apertura f2.8 para mejorar las fotos que hacemos de noche sin flash. La cámara nos permite además grabar vídeo en calidad DVD a 30 fps, los cuales podemos reproducir sin problemas, junto con archivos MP4, en la pantalla del teléfono, cuatribanda HSDPA con velocidades de transferencia de datos de hasta 7.2 Mbps. Cuando sea posible, en casa por ejemplo, podremos optar por la conectividad WiFi 802.11.b/g con soporte UPnP... y a unos 550€...

BMW & Ms Surface... la mesa de ventas

La gente de BMW ha creado valiéndose de la tecnología de Microsoft Surface, una mesa de ventas en la que el usuario puede configurarse el coche de una forma muy curiosa...

El vídeo a continuación: http://www.youtube.com/watch?fs=1&v=gX6u1mTZHPQ

iBoobs: La almohada

¡¡ Feo esta es la almohada que necesitas !!! Déjate de TV de 32'' LCD por 530€.. esta compra es múchisisimo más importante y necesaria. Como ves se trata de una almohada con forma de pechos que incorporan un buen par de altavoces en su parte trasera, para poder escuchar la radio o el iPod o lo que sea de la forma más placentera posible.

¡¡ Feo esta es la almohada que necesitas !!! Déjate de TV de 32'' LCD por 530€.. esta compra es múchisisimo más importante y necesaria. Como ves se trata de una almohada con forma de pechos que incorporan un buen par de altavoces en su parte trasera, para poder escuchar la radio o el iPod o lo que sea de la forma más placentera posible.

El Ministerio publica un decálogo contra la piratería que refutan las asociaciones de internautas y otros colectivos de la Red

El siguiente post, me ha llegado por correo..... lo pongo entero por ser de cultura general.... por cierto buenísima la viñeta que publica el ABC en la edición en papel de ZP y Alejandro Sanz... con respecto a la campaña... no encuentro la caricatura...

El Ministerio de Cultura, dentro de su campaña Si eres legal, eres legal contra la "piratería" en Internet ha colgado en su página web un decálogo con "Las 10 mentiras más difundidas sobre propiedad intelectual". Bajo la consigna "Los ilegales intentan engañarte... ¡No te dejes manipular!, para que nadie te time", el Ministerio que dirige César Antonio Molina señala que las descargas de música y películas no son legales, que los programas de intercambio de archivos P2P (como el eMule) son perseguibles judicialmente, no son seguros, y suponen un expolio para los artistas y creadores.

No obstante, el decálogo ha sido refutado punto por punto por las asociaciones de internautas, blogs y otros colectivos ciudadanos relacionados con la Red. Este es el antidecálogo basado en sus opiniones:

1.- Lo que está en Internet es gratis

Ministerio de Cultura: ¡Falso! La música, el cine, las imágenes, los textos, los videojuegos que están en Internet han sido creados por personas. Es a ellas a las que corresponde disponer si su utilización es libre y gratuita o, por el contrario, poner un precio a su uso.

Antidecálogo: ¡Verdadero! Lo que está en Internet puede ser gratis, de pago o incluso de ambas categorías, gratis por un tiempo con opción a compra (share). En el caso de los vídeos y la música, los creadores pueden exigir un precio a los que comercializan esos contenidos o se lucran con ellos (iTunes, Google, Yahoo, etcétera)

2.-Bajarse música o películas de Internet es legal

Cultura: ¡Falso! Cuando los dueños de contenidos autorizan la descarga gratuita, sí es legal. Si la descarga no está autorizada por los titulares de los derechos, tiene lugar una infracción de la propiedad intelectual.

Antidecálogo: ¡Verdadero! Las descargas de música son legales o, más precisamente, no son ilegales. Lo dice una sentencia de 2006 del juzgado de lo Penal número 3 de Santander que absolvió a un internauta, para quien se pedían dos años de cárcel por descargar y compartir música en Internet, por considerar que esa práctica no es delito, si no existe ánimo de lucro, y está amparada por el derecho de copia privada.

3.- Si no aparece el símbolo © en un contenido en Internet lo puedo utilizar

Cultura: ¡Falso! La ausencia del símbolo no indica que el contenido es de utilización libre. Para que así sea el titular lo ha tenido que hacer constar expresamente.

Antidecálogo: ¡Verdadero! Siempre que no tenga ánimo de lucro, el usuario particular no tiene medios a su alcance para comprobar si un contenido está o no protegido por copyright. Corresponde a las empresas de la Red poner los medios tecnológicos para garantizar este derecho. Por ejemplo, YouTube ha creado su sistema Video ID que permite a los titulares de los derechos identificar sus contenidos y decidir que hacer con ellos: bloquearlos, autorizarlos o comercializarlos.

4.- Es legal copiar o utilizar un contenido de Internet siempre que se cite al autor

Cultura: ¡Falso! Debemos mencionar la fuente y el autor cuando utilizamos una cita en un trabajo de investigación o en un artículo. En estos casos, el fragmento ha de ser corto y proporcionado al fin de la incorporación. Y si no estamos citando, sino utilizando una obra sin autorización, debemos obtener una autorización del titular.

Antidecálogo: Verdadero. El propio enunciado de Cultura se contradice. Una cosa es usar un contenido y otra plagiar. El plagio es perseguible dentro y fuera de Internet. La cita, no. Respecto a la copia, en España se paga un canon por todo aparato o servicio que es susceptible de copiar o grabar (DVD, mp3, móviles, fotocopiadora, memorias flash y usb, etcétera) contenidos protegidos. El importe de ese canon digital (118 millones de euros este año) se reparte entre los autores y creadores.

5.- Cuando intercambio música y contenidos a través de programas peer to peer (P2P), no necesito autorización

Cultura: ¡Falso! La utilización de estos programas supone la explotación de derechos de propiedad intelectual que no han sido autorizados, por lo que constituye una infracción de los derechos de propiedad intelectual.

Antidecálogo:¡Verdadero!. En España, no hay ningún fallo judicial que diga que el p2p necesita autorización. Al contrario, una sentencia firme de la Audiencia Provincial de Madrid del pasado mes de septiembre absolvió a los promotores de Sharemula, una página web de enlaces, señalando que enlazar a las redes de p2p "no supone vulneración de los derechos de propiedad intelectual".

6.- Los intercambios de archivos a través de las redes P2P son legales

Cultura: ¡Falso! Si estos intercambios tienen lugar sin la autorización de los titulares de los derechos de propiedad intelectual, son actos ilegales.

Antidecálogo: ¡Verdadero! Además de lo dicho en el punto cinco, la doctrina de la Fiscalía General del Estado (circular de mayo de 2006) señala que el intercambio de archivos través del sistema p2p no es incriminable penalmente. Es cierto que la Fiscalía señala que pueden constituir un ilícito civil, pero tampoco ha habido un fallo judicial en vía civil contra internautas que hayan usado el p2p sin ánimo de lucro.

7.- Las redes P2P son seguras

Cultura: ¡Falso! La seguridad es un grave problema ya que damos entrada a nuestro ordenador a todos aquellos que estén conectados a ella. Cualquiera puede circular libremente y acceder a nuestros datos: IP, tipo de descargas que estamos haciendo, número de teléfono y otra información de seguridad que figure en el ordenador.

Antidecálogo: ¡Verdadero! Las redes p2p son tan seguras como lo quiera el usuario, que puede decidir libremente los contenidos que comparte de su ordenador y filtrar mediante antivirus los contenidos que se descarga. Es curioso que Cultura denuncie esta falta de seguridad cuando quiere implantar un modelo de control de las descargas como el francés por el que una autoridad extrajudicial tendría acceso a todos esos datos de nuestro ordenador.

8. La industria cultural y los artistas ya ganan suficiente así que no perjudico a nadie si no pago

Cultura: ¡Falso! Los autores, los artistas y las industrias de contenidos de propiedad intelectual tienen el derecho legítimo a ganar dinero, triunfar y tener una carrera exitosa, como ocurre en cualquier sector profesional. No se justifica que a este sector se le discrimine y se cuestione su derecho a ser retribuido.

Antidecálogo: ¡Verdadero! La industria cultural como todas debe adaptarse a los nuevos tiempos y a los cambios tecnológicos. Con los mismos argumentos, los linotipistas estarían autorizados a pedir la prohibición de la informática. En contra de lo que dice Cultura, es la propia industria audiovisual la que exige una discriminación positiva (subvenciones, prohibición del P2P, canon digital, etcétera) de la que no goza ningún otro sector productivo.

9.- Las descargas ilegales promocionan a los artistas y a los autores, que ven difundidos sus trabajos y se dan a conocer sin necesidad de la industria

Cultura: ¡Falso! Detrás de los autores y los artistas hay una industria que les da trabajo, los da a conocer e invierte en ellos.

Antidecálogo: ¡Verdadero! Ningún artista famosos se ha arruinado por las descargas ni siquiera los que como Prince han tratado de perseguirlas (pidió una indemnización a una madre que le puso una canción suya a su bebé). En cuanto a los modestos, Internet ha dado la posibilidad a cientos de grupos, entre ellos algunos tan famosos como Arctic Monkeys, de acceder al público, sin tener que pasar por el filtro de las discográficas que decidían hasta ahora quién publicaba y quién no.

10.- El acceso a los productos culturales tiene que ser gratis y eso es lo que consiguen las redes P2P

Cultura: ¡Falso! Las infracciones de derechos de propiedad intelectual realizadas a través de Internet (descargas ilegales) no pueden confundirse con el derecho de acceso a la cultura, una forma de libertad de expresión o de desobediencia civil legítima, ni tampoco como algo inevitable e intrínseco a la Red.

Antidecálogo:¡Verdadero! Las redes P2P democratizan el acceso a los contenidos culturales permitiendo disfrutar de obras que no se comercializan por falta de rentabilidad o porque están descatalogadas. La industria debe encontrar nuevas formas de rentabilizar sus activos. iTunes, Amazon y otras plataformas de pago ya han demostrado que se puede hacer.

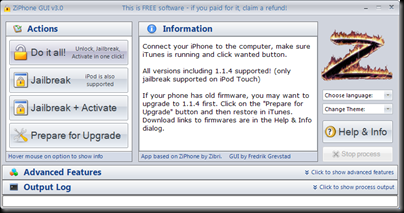

iPhone 2G: Actualizando a 2.2

El tema es que había intentado en múltiples ocasiones actualizar el firmware de mi iPhone 2G 1.1.4 a la rama 2.x del firmware, siempre con resultado negativo. Por más que lo intentaba, el iTunes siempre encontraba un error del que no había forma de librarse y no se dejaba actualizar.

Ayer por la noche, después de estar cansado de un largo día de curro y estando hasta las pelotas del trabajo.. decidí, mientras mi señora esposa estaba en el Gimnasio y se hacia la cena, a eso de entre las 21:30 y las 22:00 (mas o menos) que esta si que sería la definitiva.

Total que me abri el ZiPhone, pinche el teléfono y pulse como en otras setecientas ocasiones el botón: Prepare for upgrade, pero al cabo de 1 minuto como parecía que no me hacia caso y de repente me entró como pereza, presione en Cancel y desconecté el teléfono... ¡¡¡tarde !!! esto provocó que el parato se quedase en modo restauración. Así que pensé que ya que estaba, lo intentaría una última vez antes de mandarlo a freír puñetas. Como tengo otro ordenador, con iTunes ready, lo pinché allí y el iTunes me detecto el teléfono y me dijo que estaba en modo restauración, y que si quería ponerle el firmware 2.2. Le dije que sí.... y empezó la descarga del firmware.

Total que me abri el ZiPhone, pinche el teléfono y pulse como en otras setecientas ocasiones el botón: Prepare for upgrade, pero al cabo de 1 minuto como parecía que no me hacia caso y de repente me entró como pereza, presione en Cancel y desconecté el teléfono... ¡¡¡tarde !!! esto provocó que el parato se quedase en modo restauración. Así que pensé que ya que estaba, lo intentaría una última vez antes de mandarlo a freír puñetas. Como tengo otro ordenador, con iTunes ready, lo pinché allí y el iTunes me detecto el teléfono y me dijo que estaba en modo restauración, y que si quería ponerle el firmware 2.2. Le dije que sí.... y empezó la descarga del firmware.

A los 15 minutitos, se puso a pensar, se reinicio el iPhone y apareció la manzanita junto con una barra de progreso... yo pensé ¡¡coño ya he llegado más lejos que nunca !!!

En otros 20 minutos el ordenador le calzó el firmware 2.2 al teléfono y se reinicio, de forma que ahora tenía el teléfono con firm 2.2 pero sin activar.

Si le metía la tarjeta de ATT, me decía que me activaba el teléfono pero haciendo muuuuchas tonterías, y todavía me acordaba de las 2 horas que me costo (si, si, soy torpe) el activar el iPhone 3G a mi padre... si metía la de Movistar... me decía que no era  un operador válido.

un operador válido.

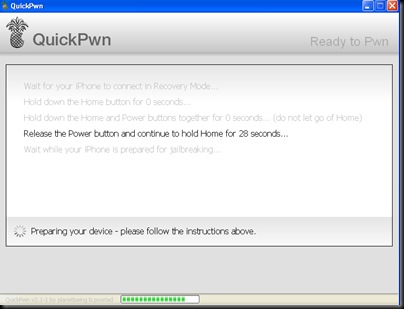

Total que me bajé el QuickPwn 2.2 para Windows (Aquin para MAC) y el bootloader 3.9 y 4.6. y desde esta aplicación y con sólo darle 3 clicks y presionar los botones del aparato, me lo liberó, me instaló en Cydia y el Installer, además de cambiarme los logotipos de arranque y restauración.

Después de esto, nada se instala el BootNeuber y a tirar.

Cuando ya lo tenía todo libre, lo conecté al iTunes y le restauré la copia de seguridad que tenía de septiembre... aunque yo juraría que tenía una de Noviembre... pero eso es lo que tiene la informática...

Le configuré la WiFi de casa, y evidentemente me conecte al AppStore y le instalé el LightSaber....

sábado, noviembre 29, 2008

II Jornada CCN-Cert

El viernes me pase toda la mañana en la II Jornada CCN-Cert sobre seguridad informatica, y la verdad es que fue muy entretenido, sobre todo las 5 ponencias de después del desayuno.

- Seguridad Web por Gonzalo Álvarez (CSIC)

- Análisis forense y búsqueda de evidencias por Pedro Pablo Pérez (Telefónica)

- Evolución del malware por Ero Carrera (Hispasec)

- Vulnerabilidades del 2008 por David Barroso (S21Sec)

- Seguridad Bluetooth por Raúl Siles.

En la primera de todas Gonzalo Alvarez nos proporciono una presentación a modo de historia sobre ataques a sitios web haciendo uso de técnicas de manipulación de campos ocultos, robo de credenciales mediante phishing a través de Cross-Site Scripting, envenenamiento de cookies, inyección de SQL, etc.... la verdad es que se te ponen los pelos como escarpias al ver lo sencillo que es y lo potente que llegan a ser. Para mí que era la primera vez que le veía en directo contando la historia, la verdad es que me encantó. Mi socio Darío, que lo había tenido como profesor en un master, ya me dijo que era muy, pero que muy bueno.

En la segunda charla Pedro Pablo, nos habló sobre la cadena de custodia de las pruebas forenses y sobre la importancia de dar parte a los organismos de los incidentes, para que se "pueda meter entre rejas" a los malos.

En la 3ª, Ero Carrera de Hispasec, nos dio una visión del problema del malware y de como en Hispasec recibían 1.000.000 de malwares diferentes al mes, SI UN MILLON DE MALWARES, y de como la mayoría de casas antivirus están desbordadas por el problema y que no no son capaces de abordar el problema... por mucha automatización que exista.. ¿quien es capaz de analizar 1M de muestras diferentes al mes?.. esto confirmo, lo que ya sabía... los antivirus solo te protegen del 20% del código malicioso que circula por Internet y ojo no todos.

David Barroso de S21Sec, nos ofreció su visión de las 3 vulnerabilidades de 2008: BGP Hijacking, envenenamiento de la caché de DNS y ... ¡¡coño que no me acuerdo de la 3ª!!!, pero que han sido las 3 grandes... y el aún inconcluso tema del DoS a TCP por parte de la gente de Outpost24..una charla fantástica.

En la quinta y ultima, Raul Siles (ex-compañero de la facultad), nos mostró como se podía reventar la seguridad de los Bluetooth en apenas pocos minutos, e intento hacer un par de demos, pero no fueron fructíferas, debido entre otras cosas a los inhibidores de frecuencias... y al poco tiempo del que se disponía...

En definitiva, que ya estoy deseando que lleguen las III Jornadas.... por cierto: ¿dónde hay que mandar el CV para currar con vosotros?.. con cualquiera de los 5...

Goosh.org

Me pasa mi amigo Socrates, un enlace interesante a una web que ejecuta una interesante aplicacion: Goosh.

Me pasa mi amigo Socrates, un enlace interesante a una web que ejecuta una interesante aplicacion: Goosh.

Goosh es una página web que utiliza los servicios de búsqueda de Google pero ofreciéndolos con una interfaz de línea de comandos tipo Unix.

Es interesante ver la cantidad de comando que tiene... y la info que te da...

martes, noviembre 25, 2008

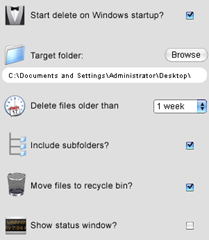

Auto Delete: Y vuelve loco a quien tú quieras

Si quieres volver a alguien loco de verdad, instálale en su ordenador la aplicación Auto-Delete.

Si quieres volver a alguien loco de verdad, instálale en su ordenador la aplicación Auto-Delete.

La aplicación consiste, tal y como dice el título en monitorizar un directorio y decirle que borre todo aquello que sea mas antiguo de x tiempo.

La aplicación será útil en aquellas carpetas, sobre todo las temporales en las que se acostumbre a dejar cosas "olvidadas" o en entornos profesionales a borrar directorios de carpetas compartidas temporales.

Esta aplicación me viene bien a mí para mantener el directorio Temporal del servidor de ficheritos limpio limpio...

Bistage y créate un avatar de ti mismo

Bigstage ofrece la posibilidad de crear un personaje tridimensional usando tus propias fotos

Acer Aspire One: La mega batería

Los señores de Acer acaban de sacar una batería para el "parato" de 9 celdas y 6600mAh, que hace que nuestro queridisimo Netbook casi alcance las 10 horas de autonomía.

Los señores de Acer acaban de sacar una batería para el "parato" de 9 celdas y 6600mAh, que hace que nuestro queridisimo Netbook casi alcance las 10 horas de autonomía.

La podemos comprar AQUIN por 130$

lunes, noviembre 24, 2008

iPhone puede marcar involuntariamente al visitar una página con su Safari

Fusilo un articulo de Hispasec de Una al dia: Collin Mulliner ha descubierto un fallo en iPhone que permite realizar

llamadas involuntariamente con sólo pulsar sobre un enlace. Lo terrorífico, es

que las llamadas no se pueden cancelar con ningún botón ni virtual ni físico.

Según lo descubierto por Mulliner, un atacante puede inducir al usuario a

pulsar sobre un enlace HTTP aparentemente inofensivo, y comenzar a marcar.

Habitualmente, para prevenir precisamente llamadas "accidentales", aparece un

cuadro de diálogo que permite al usuario decidir si realmente quiere establecer

la conexión. Esta vulnerabilidad permite saltarse ese cuadro de diálogo (aunque

aparezca) y la llamada comenzará en cualquier caso. Lo preocupante es que además

no hay forma de cortarla. Los botones físicos no responden y en la pantalla no

se podrá pulsar ningún otro botón virtual. No se han publicado los detalles,

aunque existe un vídeo como prueba de concepto.

Este método puede resultar

muy lucrativo para atacantes si esa llamada se realiza a números de tarificación

adicional. El usuario establecerá la conexión y no podrá colgar. En este caso el

atacante sólo tendría que enviar enlaces por email al cliente de correo del

propio iPhone, publicar enlaces en páginas web que sean visitadas con Safari, o

incluso enviarlo por SMS.

Los diseñadores de Apple han trasladado al mundo

de la telefonía un error (y un temor) común que arrastran los navegadores desde

hace años, con el daño potencial que esto conlleva. En un navegador

"tradicional" de un sobremesa, uno de los mayores temores es la ejecución de

código a través del navegador con sólo visitar un enlace, y que además ese

enlace esté "camuflado" de forma que el usuario no sepa de antemano qué va a

ocurrir. Llevado al iPhone, aunque pueda ser muy lucrativo ejecutar código en el

propio sistema operativo del teléfono, se obtendría un beneficio mucho más

directo a través de llamadas involuntarias a números de tarificación adicional

(80X en España). Los usuarios de iPhone deben tener en cuenta otra vez a los

"dialers". Con el agravante de que en este caso particular no hay necesidad de

estar infectado, basta con pulsar en un enlace. Al igual que ocurría a finales

de los 90, cuando la conexión a Internet se realizaba mayoritariamente a través

de módems que permitían marcar números de teléfono, pero con una tecnología tan

avanzada como el iPhone.

Al parecer Apple ya corrigió un error muy parecido

hace algunas semanas, pero por lo visto no ha sido suficiente. Mulliner no ha

dado los detalles de la vulnerabilidad, pero asegura que cualquiera con

conocimientos básicos de HTML podría llegar a realizar el ataque. Probablemente

juegue con marcos ocultos y el protocolo tel:// que permite marcar "desde

Safari" en el iPhone. El fallo es que ha conseguido saltarse la confirmación de

llamada y además bloquear el sistema. Al parecer no es suficiente con

deshabilitar el JavaScript para estar prevenido.

El investigador ha esperado

a que Apple haya publicado la actualización 2.2 de su firmware que corrige el

fallo además de muchas otras graves vulnerabilidades. El mismo Mulliner demostró

en el verano de 2006 en la DefCon, cómo era posible desarrollar un gusano que

infectase los dispositivos móviles con Windows CE de forma automática y

transparente, sin la necesidad de que el usuario interviniese.

jueves, noviembre 20, 2008

Outlook 2007: Borrar direcciones erroneas

¿No os ha sucedido que tecleais una direccion en un mensaje, esta es erronea y las siguientes veces te aparece en el autocompletado automatico?

La solucion es tan obvia que hasta que no lo he probado no me he dado por satisfecho.

Empezais a poner una direccion en in mensaje del Outlook, y se os abre una ventana con todas las direcciones.. seleccionais la erronea y le dais a borrar.... ¡¡yasta!!! ¡¡¡ a tomar por culo la dirección erronea!!!

Stitch: El humidificador

Pues eso es un humidificador con forma de Stitch, lo podemos comprar AQUIN, por unos 120$ (un poco caro)

Pues eso es un humidificador con forma de Stitch, lo podemos comprar AQUIN, por unos 120$ (un poco caro)

No esperéis que haga más que humidificar.

¡¡¡ No, pesaos, no hace nada más !!!

...

...

Ya no comento más.....

32 formas de ahorrar en la compra del super

Evidentemente no son mías... las he copiado de por ahí...

1.- Para reducir hasta en un 19 por ciento tus gastos en comida compra en un par de tiendas.

2.- No cocines en plan de crisis. Hacer la cena para la noche es muy caro. Ahorras más si planeas los menús para la semana y verás como se reducen tus gastos de comida.

3.- No gastes tu dinero en compras de comida preparada. Mejor cocínela, cuando la estés preparando dobla la receta y congela la segunda porción para un día que tengas prisa.

4.- No te dejes engañar por la costumbre al comprar las marcas más familiares para ti, como por ejemplo en los cereales, los cuales han disminuido en tamaño sus paquetes y han mantenido sus precios, esa es la forma en que la industria de la comida ha enfrentado sus crecientes costos.

5.- Toma el mercado local más cercano, el de la calle. Al comprarles a ellos, estás comprando alimentos frescos, nada caros y de temporada. Además de que te ahorras al intermediario, compras alimentos frescos y en buen precio para tu familia.

6.- Los alimentos más caros que venden en los supermercados son los que se encuentran en los anaqueles colocados al nivel de tu pecho, lo más baratos y las marcas genéricas que te ahorran dinero están en los anaqueles inferiores, al nivel de los tobillos.

7.- En las tiendas de ventas de alimentos, el camino al pan y la leche está plagado de los alimentos más caros, si evitas estas líneas realmente te ayudará en tus gastos.

8.- Trata de comprar tus alimentos sin los niños. Tus hijos seguramente ayudarán a gastar más.

9.- Compra siempre en la mañana. Podrás hacerlo más rápido y usa una lista y así gastarás menos.

10.- Evita comprar comida cuando tengas hambre, seguramente comprarás más.

11.- No compres comida cuando estés cansado, comprarás más azúcares, más carbohidratos, Cuando estás enojado la tendencia es comprar comida chatarra o "junk food".

12.- Compra los alimentos que tienen descuento en el supermercado y ahorrarás hasta en un 20 por ciento.

13.- Lee la sección semanal de comida de tu diario local, además de las sugerencias de menú que te pueden dar, esta llena de cupones de descuento.

14.- Recorta y guarda los cupones de descuento que te encuentres como los que publican en revistas femeninas.

15.- Localiza los distribuidores de gacetas de cupones de descuento, normalmente los mismos supermercados los distribuyen y a veces los puedes encontrar en algunas bibliotecas públicas.

16.- Usa la red, ve a la página en el internet de tu supermercado e imprime los cupones que te ofrezcan.

17.- Busca los teléfonos 1-800 (900) que tienen en las marcas algunos productos, habla con el representate al consumidor y diles cuánto disfrutas sus productos. Algunos representantes te ofrecerán descuento en centavos de sus productos y en algunos casos a lo mejor te darán muestras gratis. Si no te ofrecen nada, pregunta.

18.- Habla con tu distribuidor de diarios. Capaz de que acaba de tirar a la basura todos los cupones de descuento que le sobraron de los diarios que no vendió ese día. Si es así, pregúntale si puede regalarte algunos de los que ya tiró.

19.- Usa la red otra vez para buscar cupones de marcas de alimentos nacionales en sus páginas.

20.- Busca los supermercados que duplican y algunas super tiendas triplican los descuentos de cupones de algunos productos.

21.- Pon atención a los detalles. Algunas cadenas de supermercados anuncian que si ellos no te ofrecen el mejor precio disponible, te descuentan el precio que ellos ofrecen o lo que compraste es gratis.

22.- Busca los "tripleplays" que es cuando el fabricante o distribuidor te ofrece descuentos y luego la tienda te ofrece su propio cupón de descuento.

23.- No compres cosas que no sean relacionadas a la comida en los supermercados, usualmente si compras medicamentos, soluciones para lentes de contacto usualmente pagarías más.

24.- Si no tienen en existencia el producto que esta anunciado y en descuento, pide una fecha para regresar por él. (Rain check)

25.-Infórmate de cuándo el supermercado descuenta alimentos perecederos como pan y carne, cómpralos el mismo día para consumirlos ese mismo día o congélalos.

26.- Checa las pequeñas áreas en dónde ponen los productos de descuento que no son tan populares como el distribuidor hubiera querido. Estás podrían ser verdaderas minas de oro en cuanto a descuentos.

27.- Compra con una calculadora. De esa manera puedes figurar cuando poner el precio por unidad de una caja de un producto es realmente más barato que una solo unidad (frasco, caja, etc)

28.- Exige que te comparen los precios. Encuentra una tienda cerca de tu área que honre los precios y los descuentos de sus competidores. Ahorrarás dinero, tiempo y gasolina.

29.- Cuídate del "síndrome de los descuentos", sólo porque estás en una tienda de descuentos no significa que tengas el mejor precio en cada cosa que compras.

30.- Checa tus recibos. No importa que tan cuidadoso sea el empleado o la tienda en la que compras, los errores siempre pasan.

31.- Siempre regresa el dinero de descuento que te ofrece el fabricante sean dos o 50 dólares, todo se suma al ahorro.

32.- Pon tus ahorros a trabajar. Sea en un viaje, en un auto o en cuenta de ahorros, ten un objetivo claro para gastar el dinero que te ahorraste en la comida.

miércoles, noviembre 19, 2008

Microsoft Morro: El antivirus gratuito de Microsoft

Fusilo de The Inquirer que me reclaman para cenar:

"Microsoft suspenderá la venta del servicio de pago Windows Live OneCare el 30 de junio y a cambio ofrecerá gratuitamente una suite de seguridad denominada “Morro”. ¡Qué morro tienen algunos! deben pensar en los cuarteles generales de McAfee o Symantec... "

La Abadia: Remake del juego

Alcachofa Soft, ha publicado el titulo The Abbey (La Abadía). Una vieja abadía es el escenario de una serie de misteriosos crímenes y sólo un hombre puede poner fin a esta carnicería. El antiguo Gran Inquisidor Leonardo y su asistente Bruno han sido enviados por el Vaticano a la aislada abadía para investigar los extraños sucesos que rodean a un secreto muy bien guardado. Pero nada más llegar todo se precipitará cuando alguien intenta poner fin a sus vidas…

Alcachofa Soft, ha publicado el titulo The Abbey (La Abadía). Una vieja abadía es el escenario de una serie de misteriosos crímenes y sólo un hombre puede poner fin a esta carnicería. El antiguo Gran Inquisidor Leonardo y su asistente Bruno han sido enviados por el Vaticano a la aislada abadía para investigar los extraños sucesos que rodean a un secreto muy bien guardado. Pero nada más llegar todo se precipitará cuando alguien intenta poner fin a sus vidas…

Es decir un remake del famoso juego para Spectrum "LA abadía del Crimen"... Feo... el juego que me llevas demandandome desde hace setecientos años.

Men's Bra: ¿Pero que mariconada es esta?

Yo creo que los chinos y los japos cada vez estan más pa ya que pa ca... yo se que en mi tierna adolescencia, haciendo acto los efluvios alcohólicos en alguna ocasión he demandado este tipo de artefacto.. pero era normal... puede que yo tenga más pecho que muchas señoritas... pero una cosa es pensarlo con los delirios alcohólicos y otra muy diferente pasar a fabricarlo y lo que es peor.. ¡¡¡venderlo !!!

Yo creo que los chinos y los japos cada vez estan más pa ya que pa ca... yo se que en mi tierna adolescencia, haciendo acto los efluvios alcohólicos en alguna ocasión he demandado este tipo de artefacto.. pero era normal... puede que yo tenga más pecho que muchas señoritas... pero una cosa es pensarlo con los delirios alcohólicos y otra muy diferente pasar a fabricarlo y lo que es peor.. ¡¡¡venderlo !!!

Fíjate si dará vergüenza llevarlo que ni el modelo del anuncio lo lleva puesto.

Yo pongo el enlace por si algún rarito se lo quiere comprar.

Pasea a tus niños con una taladraadora

Un chino... (no podia ser otro) que estaba hasta los güebos de perder el tiempo en pasear a su bebe, ya que lo necesitaba para inventar cosas, ha decidido inventarse algo para que el bebe se pasease solo.

Es un metodo muy barato, pero el ruido puede que saque de quicio al bebe, y no creo que logre que el niño se duerma... eso si.. es un invento que esta en fase beta....

The Monty Python Channel en YouTube

La dirección es: http://es.youtube.com/user/MontyPython y los vídeos son en alta calidad...

"Hackeando" la PSP 3000

Señores, hace mucho que no escribo... el tema es que tengo trabajo para dar y regalar... en este momento de mi vida no me gustaría que los días pudieran tener más de 24 horas, puesto que esas horas extras las llenaría de trabajo... el tema es que voy a poner un bonito post, obtenido de Gizmodo en el que os mostraré como meterle mano a una PSP3000... y no... no la tengo.

Señores, hace mucho que no escribo... el tema es que tengo trabajo para dar y regalar... en este momento de mi vida no me gustaría que los días pudieran tener más de 24 horas, puesto que esas horas extras las llenaría de trabajo... el tema es que voy a poner un bonito post, obtenido de Gizmodo en el que os mostraré como meterle mano a una PSP3000... y no... no la tengo.

El chisme necesario para hacer el mal se llama Lite Blue Tool de Datel y es una batería “inteligente” que imita el equipo de trabajo que tiene Sony para poner la PSP 2000 y la PSP 3000 en el Service Mode, es decir, te da el acceso a la consola como si fueses un ingeniero de Sony, de forma que puedas cargar firmware antiguo y crackeado y cargues todo tu software casero que encuentres.

La Datel Lite Blue Tool estará disponible ese mismo mes por 30 dólares (24 euros).

martes, noviembre 11, 2008

Audi Calamaro: No, no es el coche del cantante

Me pasa mi amiga Ñariposa el enlace a este concept car de Audi... es de suponer que lo ha encontrao buscando noticias noticiosas sobre su queridisimo Andres Calamaro.

Ha sido diseñado un estudiante llamado Tibor. El concepto fue presentado en el certamen que la firma Porsche organizó en Hungría, quedando en la primera posición. Entre lo más fascinante del vehículo aparte de su aspecto) está el hecho de que puede navegar y planear sobre aire, en un empeño de su creador, por dejar de viajar con los pies (o las ruedas) en la tierra.

A mi me recuerda a la nave Naboo N1 Starfighter de Star Wars....

domingo, noviembre 09, 2008

Quiero ser Batman

El tema es que como el cabrito ese del otro día me ha quitado mi nombre ("Fantastic Faster Than Superman Spiderman Batman Wolverine Hulk And The Flash Combined"), yo contraataco con la vestimenta... me voy comprar varias de estas y me las voy a poner todas a la vez... ¡¡¡ jodete "Fantastic Faster Than Superman Spiderman Batman Wolverine Hulk And The Flash Combined" !!!

El tema es que como el cabrito ese del otro día me ha quitado mi nombre ("Fantastic Faster Than Superman Spiderman Batman Wolverine Hulk And The Flash Combined"), yo contraataco con la vestimenta... me voy comprar varias de estas y me las voy a poner todas a la vez... ¡¡¡ jodete "Fantastic Faster Than Superman Spiderman Batman Wolverine Hulk And The Flash Combined" !!!

Y solo me cuesta 50$.

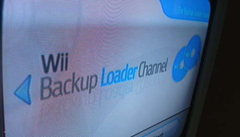

Wii: Juega a "tus backups" sin chip

Si, si, ya se que no es una noticia nueva, que existe desde febrero de 2008 una "especie" de herramienta que te permite con una partida grabada del Zelda ejecutar programitas caseros en nuestras querida Wii sin necesidad de abrirla para hacerle nada...

Si, si, ya se que no es una noticia nueva, que existe desde febrero de 2008 una "especie" de herramienta que te permite con una partida grabada del Zelda ejecutar programitas caseros en nuestras querida Wii sin necesidad de abrirla para hacerle nada...

Lo que presento AQUIN es una guía del How To: Run Backups on a Wii Without a Modchip

Evidentemente, lo voy a probar pero antes, necesito algo tan tonto como una SD gorda... vale, vale, si, que si que tengo SDs de 8Gb... pero simplemente las tengo llenitas... asín que por unos 25€ me compro otra de 8Gb... que tardo menos en bajar a la tienda comprar una nueva que en vaciar la que tengo y volverla a llenar...

Asistente para caminar de Honda

Estas piernas robóticas me parecen una idea cojonuda para aquellas personas que tienen dificultad para andar o por el contrario son un poco vagos a la hora de subir escaleras... son un sustituto para la palmadita en el culo que los hombres, generosamente y sin ningún otro afán, mas que el de ayudar les proporcionamos a las señoritas en las escaleras.

Estas piernas robóticas me parecen una idea cojonuda para aquellas personas que tienen dificultad para andar o por el contrario son un poco vagos a la hora de subir escaleras... son un sustituto para la palmadita en el culo que los hombres, generosamente y sin ningún otro afán, mas que el de ayudar les proporcionamos a las señoritas en las escaleras.

Por cierto son de Honda

jueves, noviembre 06, 2008

Resultado de Informes Asistente Social y Psicólogo: OK

Señores y señoras, niños y niñas.... hoy nos han entregado los informes del psicólogo y del asistente social... y son POSITIVOS... espero poder entregarlos el lunes en la CAM para seguir con el proceso de Adopción Internacional...

Nos han dicho que en 30 o 45 días podemos tener el Certificado de Idoneidad.... ya os contaré más noticias noticiosas...

Besos para todos.... que me voy a dormir a pierna suelta.

Tostadora de Star Wars

Que si que lo que veis no es ningun engaño, que es una tostadora en la que te aparece el casco de Darth Vader en la tostada... es una de estas cosas Frikis que me gustan y que a la vez son una chorrada y que evidentemente yo no me voy a comprar, pero que cualquiera de mis lectores me puede regalar (por 40€)

Que si que lo que veis no es ningun engaño, que es una tostadora en la que te aparece el casco de Darth Vader en la tostada... es una de estas cosas Frikis que me gustan y que a la vez son una chorrada y que evidentemente yo no me voy a comprar, pero que cualquiera de mis lectores me puede regalar (por 40€)

La he liao parda

Una nube tóxica fue la responsable de la evacuación de los vecinos de 7 bloques de viviendas en la madrileña localidad de San Sebastián de los Reyes. La socorrista de la piscina comunitaria mezcló accidentalmente dos productos para el tratamiento del agua y provocó una nube de cloro que podría haber sido muy peligrosa. La socorrista ha pedido perdón a la comunidad de vecinos "por los trastornos que les haya podido ocasionar". Salvo algunas irritaciones, la reacción química no ha causado males mayores. Todo ha quedado en un pequeño susto.

Busco nuevo nombre

¡¡¡ Vaya por dios !!! ya no puedo cambiarme de nombre al que me gustaba: "Fantastic Faster Than Superman Spiderman Batman Wolverine Hulk And The Flash Combined", ya que un tal George Garratt, me lo acaba de quitar. La cosa es que con 19 años, el antiguo George Garrat ahora tiene un nombre de lo más original y largo. El trámite de cambio de nombre sólo le costó 16 dólares y lo realizó cómodamente por Internet.

Es una pena.... meses atrás una pareja, también me quitó el nombre que le quería poner a mi niño, eso sí a esta pareja la multaron, que se jodan... el nombre que me robaron era : "Brfxxccxxmnpcccclllmmnprxvclmnckssqlbb11116"

Asín que si alguno tiene pensado un nombre.. yo había pensado en un par de nombres algo así:

- JoLaGranPutaMadreQueSusParioATodosLosAficionadosDeLaJuventusDeTurin Y Parte Del Extranjero

- MicrosoftYahooGoogleAOLSunMicosystems de todos los Santos

Traeme una foto de tu llave y te hago una copia

Según publica Raúl Morales (Tendencias Científicas): Un grupo de informáticos de la Universidad de California en San Diego ha desarrollado un programa que es capaz de duplicar una llave normal y corriente a partir de una fotografía. El programa puede procesar fotos de llaves tomadas desde casi cualquier ángulo y medir la profundidad de cada uno de esos cortes. A partir de esta información, han demostrado que es posible hacer la copia de una llave. Los investigadores no han hecho público el código del programa, pero reconocen que es fácil de hacer.

Leo y fusilo de La Flecha que....

Los resultados de este estudio han sido recogidos en un artículo presentado en el ACM's Conference on Communications and Computer Security (CCS) 2008. "Desde hace tiempo, los expertos han podido copiar llaves a partir de una imagen en alta resolución de la llave original. Lo que nosotros decimos es que este peligro se ha generalizado gracias a las cámaras digitales y a técnicas de visión de los ordenadores que pueden extraer automáticamente la información de la llave sin necesidad de ser un experto", puntualiza Savage.

Asi que ya sabéis, cuidadito con enseñar las llaves y mucho menos la de dejarlas encima de la mesa del bar mientras nos tomamos una cañita.....

Proyector 3D doméstico

Leo en Gizmodo que el JVC DLA-RS2 es el primer proyector 3d doméstico del mundo mundial y del universo universal.

Leo en Gizmodo que el JVC DLA-RS2 es el primer proyector 3d doméstico del mundo mundial y del universo universal.

Estará disponible en 2009, a no se sabe el precio, y con una resolución HD y un contraste de 30.000:1

¡¡¡ Por fin llego la hora de ver pelis porno La Guerra de las Galaxias en condiciones....!!!

Bombillas de leds

La bombilla que veis en la imagen es un producte de venta real que combina unos leds y un disipador de calor... ¿para que?... pues me imagino que para que unos leds pequeñitos iluminen mucho, se deberan calentar mucho y si no se disipa el calor, puede que la duracion de los mismos sea muy baja.

La bombilla que veis en la imagen es un producte de venta real que combina unos leds y un disipador de calor... ¿para que?... pues me imagino que para que unos leds pequeñitos iluminen mucho, se deberan calentar mucho y si no se disipa el calor, puede que la duracion de los mismos sea muy baja.

Via New York Times

miércoles, octubre 29, 2008

Eructa.com

Lo fusilo de NPC.... que casi me meo de la risa:

Eructa.com es un proyecto dedicado a los aficionados al noble arte de liberar el gas del tracto digestivo a través de la boca. Todos sabemos que la calidad del eructo emitido se calibra según tres factores principales: sonido, tiempo y aroma, lo que hace realmente difícil, para el profano, poder componer algo digno en cualquier momento y situación.

Para llegar a ser un maestro eructador, podemos usar el excelente simulador que incorpora el portal. En él se ajustan estos valores para reproducir la tonadas todas las veces que deseemos hasta lograr imitarlas correctamente.

Se pueden conjugar factores de Tiempo (Rápido, Corto, Largo, XXL), Aroma (Vomitivo, Salchichón, Tufo podrido, Cubata, Birra, Gaseosa, Carajillo, Ajoaceite) y Tonalidad (Lento, Orgásmico, Vomitivo, Con reflujo, Agonizante, Relajado, Cacofonía, Racheado, En sol mayor, Acelerando, Decelerando, Polifónico, Forzado, Ultratumba)

Eructa.com es un veterano de la red, lleva tres años funcionado, pero es un proyecto que seguiremos con atención en los próximos meses, ya que todo parece indicar que va a evolucionar hasta convertirse en una red social (ya tienen un botón de “Recomendar a un amigo”)

Ladrón en forma de Donut

Evidentemente es un ladrón de enchufes... y la forma me gusta... sería más práctico si fuese un Donut relleno...

Evidentemente es un ladrón de enchufes... y la forma me gusta... sería más práctico si fuese un Donut relleno...

Como siempre en Yanko... estos chicos saben de diseño....

Por cierto no lo busques que no existe.

Halcón Milenario de jueguete

Papel y tinta electrónicos: El periódico de Harry Potter se acerca

Os pongo un video del invento.....

Platos para canapés

Veo En NPC una idea brillante.... para aquellos que sean poco glotones, para otros como yo... este lo usaría de Backup... cojes uno lo pones en el plato, otro en la boca y el tercero en la otra mano... esta técnica te prohíbe beber, pero todo se andará.

Veo En NPC una idea brillante.... para aquellos que sean poco glotones, para otros como yo... este lo usaría de Backup... cojes uno lo pones en el plato, otro en la boca y el tercero en la otra mano... esta técnica te prohíbe beber, pero todo se andará.

Por $9.99 te envían una docena de ellos a tu casa.

Linux Media Centers

Por lo que leo en Barrapunto el tema de convertir un PC o portátil antiguo GNU/Linux en el perfecto Media Center cada día es, como dice el de Bricomanía, facil, facil, sencillo, sencillo.

El tema es que existen muchas aplicaciones para lograrlo.

En MuyComputer nos hablan de 8 soluciones Media Center para Linux, entre las que hay aplicaciones para todos los gustos, y tanto con soporte para televisión como aquellas más centradas en la reproducción de contenidos multimedia. XBMC, MythTV y Freevo parecen las más relevantes, pero otras soluciones como Entertainer, Elisa y una desconocida My Media System también tienen su interés.

Yo tengo montados 2 equipo como media center un HP Compaq DC7100 Ultraslim con 2Gb de RAM, conectado a la cadena de música y por red a uno de los ordenadores de casa, y después un Kiss DP558, con el que grabo las cositas.

Tengo otro Kiss que no arranca (se jodio el SO en un botonazo) y del que cuento con las distribución de Linux (que me baje del fabricante) para ponerlo en funcionamiento, pero mis conocimientos son más bien escasos en estos temitas... pero a lo mejor me animo, lo abro y en el HD que lleva le pongo uno de estos... el HW ya lo tengo... y si lo logro... pues lo pongo nel dormitorio...

Teclado a prueba de Caps Lock o Bloq Mayus

¿a cuantos de vosoTROS LE HA PASADO LO QUE ESTAIS VIENDO EN ESTE TEXTO?.... es decir, pa que nos entendamos.... que por error pulsáis Caps Lock o Bloq Mayus y como solo mirais el teclado cuando levantáis la vista veis que esta la mitad escrito en mayúsculas????

¿a cuantos de vosoTROS LE HA PASADO LO QUE ESTAIS VIENDO EN ESTE TEXTO?.... es decir, pa que nos entendamos.... que por error pulsáis Caps Lock o Bloq Mayus y como solo mirais el teclado cuando levantáis la vista veis que esta la mitad escrito en mayúsculas????

Como los programadores parece ser que se niegan a incluir una función por defecto en los programas que te convierta todo lo escrito a minúsculas, hay algún fabricante de hardware casero que ha decidido que eso se terminaría con el mod que ha realizado a su teclado.... que es el que veis en la foto.

Yasta bien de currar....

Pos eso, que mestoy cansando de que currar y de que currar... voy a ver si me relajo un poco y me pongo a postear todo lo que tengo artasado....

Para empezar... un bonito video.

jueves, octubre 23, 2008

Nuestra adopción: Kemerovo

Si señores, el tema es que durante estas 3 semanas, mi señora esposa y mi persona hemos pasado por ahora por 3 entrevistas con un asistente social (visita domiciliaria incluida), 3 entrevistas con un psicólogo y una con un abogado.

Si señores, el tema es que durante estas 3 semanas, mi señora esposa y mi persona hemos pasado por ahora por 3 entrevistas con un asistente social (visita domiciliaria incluida), 3 entrevistas con un psicólogo y una con un abogado.

Después de todo esto esperamos que la semana que viene nos entreguen tanto la asistente social como la psicóloga, sus informes y que estos sean los más positivos posibles para poder entregarlos en la CAM y así poder obtener, en enero más o menos, el CI (Certificado de Idoneidad) que nos permita continuar con nuestro proceso de Adopción Internacional.

El país que hemos elegido para dirigir nuestro ofrecimiento de adopción es la Federación Rusa, y después de hablarlo con un abogado, elegiremos la región de Kemerovo, a unos 4000Km de Moscú, al oeste de Siberia, al norte de Mongolia, un sitio que en invierno solo hace -20ºC, pero en verano 30ºC... así que esperemos que nos toque viajar en primavera.

La ventaja es que en eDreams encuentras billetes de avión desde 45€...¡¡¡CUALQUIERA SE SUBE EN ESE VUELO !!!!

Ausencia...

Hoy mismo he visto como algún fan me decía que hacia mucho tiempo que no actualizaba el blog, y es cierto...

La cosa es que tengo seleccionados por lo menos una veintena de artículos para hacer mis "jocosos" comentarios, pero por falta de tiempo (¡¡¡ o divino tesoro !!!) no he podido ponerme a ello.

En estos días se han juntado varios factores que han hecho que no me haya sido posible publicar nada...

El tema es que espero que este fin de semana, unido al hecho de que estoy en la camita con unos cuantos grados de fiebre, me permitan ponerme al día en cuanto a mis deberes blogeros... y supongo que con la fiebre alta podré sin ninguna pena todo tipo de tonterias.

miércoles, octubre 15, 2008

Series que seguimos

La cosa es me acabo de dar cuenta la cantidad de series que actualmente estamos siguiendo mi señora esposa y mi persona... no pensaba que fueran tantas...

- Bones

- Chuck

- CSI Miami

- CSI Las Vegas

- CSI NY

- Fringe

- Galactica

- Heroes

- House

- Knight Rider

- Lost

- Moonlight

- Prision Break

- Terminator: The Sarah Connor Chronicles

- The Big Band Theory

- True Blood

Eso sin tener en cuenta las que vemos algún capítulo suelto como pueden ser: - Caso Abierto

- Caso Cerrrado

- NCIS

- 24

- Joey

- Me llamo Earl

- Los Simpsons

- Family Guy

- Todo el mundo odia a Chris

- Numb3rs

Y las que tenemos listas para empezar a seguir: - Bionic Woman

- Pushing Daisies

- Samurai Girl

- Star Wars The Clone Wars

- The Unit

Con todo este trabajo... evidentemente no veo nada de la TV normal....

iPhone: convierte tu música en un tono para el parato

Leo en Esferaiphone que DJ Nitrogen es un programa para Windows que nos permite convertir nuestro archivos de música (mp3, m4a, m4b, mp4, aac) en tonos compatibles con el iPhone.

Leo en Esferaiphone que DJ Nitrogen es un programa para Windows que nos permite convertir nuestro archivos de música (mp3, m4a, m4b, mp4, aac) en tonos compatibles con el iPhone.

Podéis descargarlo desde aquí, tiene un coste de 15$ si queréis la versión full (es decir convertir más de 1 tono)

iPhone 3G vs Telefonía IP

Hace tiempo que no publico nada del iPhone... entre otras cosas porque apenas tengo tiempo para urgar... el tema es que acabo de leer una bonita noticia que me gusta... Utiliza Fring sobre una red 3G.

Y vosotros os preguntaréis... ¿y que carajo es eso del Fring?.... pues muy fácil, es un "pograma" gratuito que te puedes descargar el AppStore y que te permite hacer llamadas por telefonía IP haciendo uso de la red Wifi y del Skype, pero NO PUEDE HACER llamadas sobre la red 3G...

La cosa es que fusilando el artículo de iPhoneros, publico un método para poder acabar con esta, como lo diría, ¡¡putada!!!... perdón feature no soportada .

Lo que necesitamos es la versión parcheada de Fring y con ella podrás llamar a tus contactos de Skype utilizando para ello la red de telefonía móvil 3G de tu operador y consumiendo sólo datos... y como todos aquellos que tienen un bonito iPhone 3G comprado a Telefónica lo tienen... pues hala, a ponerse tifo de telefonía IP....

Método:

1. Descargas Fring, desde la App Store. Es una aplicación gratuita.

2. Comprueba que arranca, y registras tu usuario de Skype. Al conectar, verás que si intentas llamar a alguno de tus contactos, te saldrá el mensaje que ves en la imagen de arriba.

3. Visita entonces esta web, desde la que podrás descargar la versión parcheada de Fring (Gracias angel por el enlace).

4. Después, has de entrar por SSH a tu iPhone, para lo cual necesitas tener el jailbreak hecho.

5. Busca el directorio en donde está instalado Fring en tu iPhone. Lo encontrarás en /var/mobile/applications/

6. Al haber muchos directorios con un nombre alfanumérico no reconocible, podrás encontrar el directorio que contiene la aplicación Fring usando un programa de SFTP (Yummy FTP para Mac, WinSCP para Windows, por ejemplo) y ordenando la lista por fecha de creación.

7. Cuando encuentres la carpeta del Fring, has de borrar Fring.app, y copiar en su lugar la que te has descargado antes.

8. Copia y sustituye también iTunesArtwork.

9. Ahora, hay que cambiar los permisos de todos los ficheros a 755 (0755 en WinSCP) dentro del directorio (paquete) que contiene Fring.app.Con esto, tendréis la posibilidad de llamar a cualquier contacto de Skype o fijos y móviles, como si estuvierais usando un ordenador, sólo que en esta ocasión, estaréis usando la red de telefonía móvil de vuestro operador. Un sueño, hecho realidad…

Todo el mundo a llamarrrrrrrrrrrrrrrrrrrrrrrrrrrrrrrr, por cierto no me hago responsable del mal uso que se haga de esta información, o de si el Fring.app parcheado una vez que establece la conexión con el Skype además manda todos tus contactos, contraseñas, etc a algún servidor de internet... y/o te convierte el iPhone en un Zombie....