Para todos aquellos quieran probarlo, solo comentar que es posible, pero que el rendimiento del teléfono (iPhone 2G) con Android no es una maravilla, he jugueteado un rato con él y va un poco lento.

Para todos aquellos quieran probarlo, solo comentar que es posible, pero que el rendimiento del teléfono (iPhone 2G) con Android no es una maravilla, he jugueteado un rato con él y va un poco lento.

Os voy a describir como lo he hecho, teniendo en cuenta que en España no existen terminales iPhone 2G oficiales.

Lo vamos a hacer en 3 pasos:

1º Descargar e instalar un Custom Firmware 3.1.3 en el iPhone 2G

2º Instalamos el repositorio de Cydia que contiene el BootLace

3º Modificamos y parcheamos el iOs para que permita Arranque dual e Instalamos Android

Vamos al grano:

PASO 1:

Lo primero que tenéis que hacer es descargar un firmware 3.1.3 con Cydia que ya esté hacktivado, si os bajáis la versión oficial, cuando restauréis el teléfono lo tendréis bloqueado y sin jailbreak, por lo que si si le instaláis este firmware ganáis algo de tiempo. Yo recomiendo instalar el Custom Firmware de http://www.whited00r.com que nos ofrece MMS, Tethering por USB y bluetooth, control por voz y otras muchas mejoras.

Cuando ya tengáis descargado el firmware lo instaláis desde iTunes, para ello:

-

Abrimos itunes.

-

Conectamos el iPhone y lo sincronizamos para poder recuperar con posterioridad los contactos, agenda, aplicaciones de la Apple Store…

-

Apretamos la tecla shift (en Windows) a la vez que Restaurar en iTunes. La tecla shift es representada por una flecha delineada apuntando hacia arriba (⇧) o apretamos la tecla Alt (para Mac) a la vez que restaurar en iTunes.

-

Saldrá una ventana para buscar el archivo descargado, los seleccionamos y empieza la restauración.

Cuando termine ya está en el Firmware 3.1.3 con el Jalbreak, liberado para cualquier operador y con otras pequeñas ventajas.

Ahora configuráis el teléfono para que se conecte a una WiFi que puede ser la de Casa, la oficina, de la estación, del vecino… pero es necesario para que el BootLace funcione.

PASO 2:

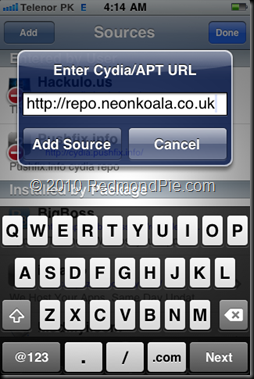

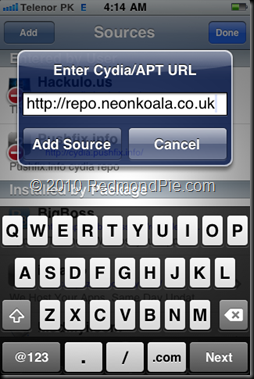

Abrimos Cydia y añadimos el repositorio http://repo.neonkoala.co.uk/

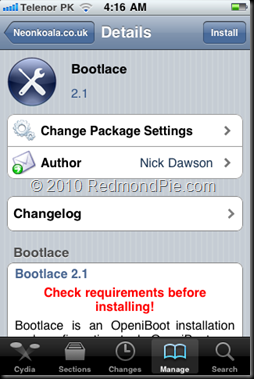

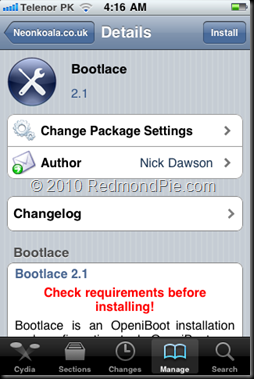

Pinchamos en Change y buscamos e instalamos BootLace

PASO 3:

Nos aparece un bonito icono en nuestra pantalla:

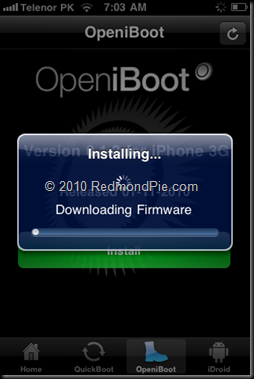

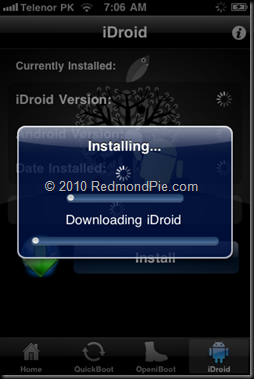

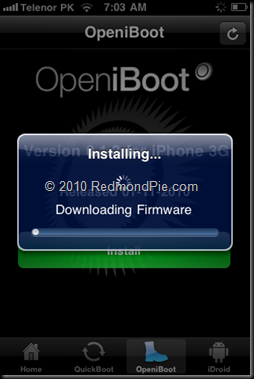

Lanzamos BootLace, y en este momento, aparece un cartelote en el que nos indica que esta Descargando el firmware, si este cartelote se queda durante más de 10 minutos… ¡¡¡ NO esta haciendo nada!!! tendremos que reiniciar el teléfono y volver a lanzar el BootLace.

Una vez lanzado el BootLace, te aparece un cartelote en elq ue te dice que se descarga el firmware, que parchea el firmware y cuando acaba de hacer todo esto se abre el programa.

Pinchamos en OpeniBoot y lo instalamos

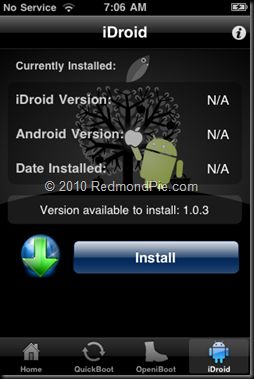

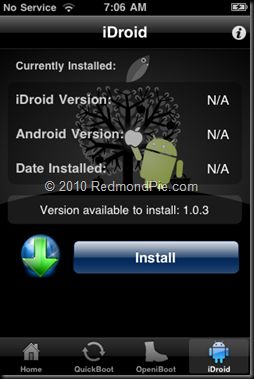

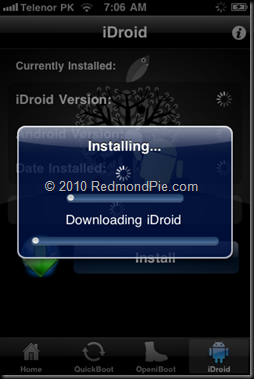

Es recomendable que tengáis pinchado el iPhone al cargador, puesto que el proceso no tarda demasiado pero consume energía… y no conviene que se nos apague el teléfono en este momento. Cuando acaba de instalarse, en la ventana principal del BootLace, pinchamos en iDroid y luego en Install.

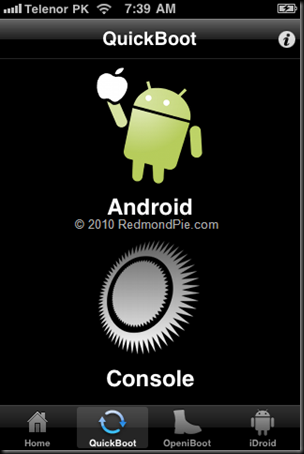

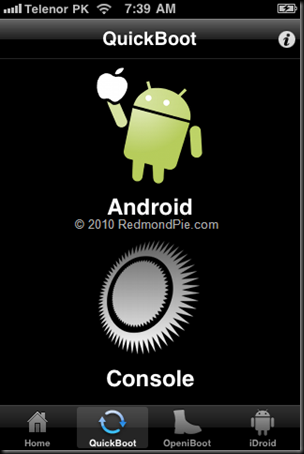

Al cabo de unos cuantos minutitos ya tenemos instalado el iDroid, por lo que ahora solo tenemos que presionar QuickBoot y luego Android para que el teléfono se reinicie y empiece a funcionar con Android.

Como los teléfonos con Android suelen tener más botones físicos que el iPhone, al principio tardareis un rato en ver para que sirve cada uno de los botones del iPhone… reconozco que tardé 5 minutos en apagar el teléfono, puesto que en el iOs, presionas el botón de encendido durante un par de segundos y te aparece la barra para apagarlo… pero en iPhone + Android esto no es así…

En cuanto al funcionamiento del Android over iPgone 2G solo decir que hay muchas funciones que fallan y que el Android se estrella, tales como la cámara, el bluetooth, la ayuda… pero cuando tenga un rato más para jugar os lo pongo….

![Evento_premios_0097-800X533[1] Evento_premios_0097-800X533[1]](http://lh4.ggpht.com/_CWIo4eBB0W0/TOt9qGj4p2I/AAAAAAAAD5Q/bcCzSHSbMEc/Evento_premios_0097-800X533%5B1%5D_thumb%5B5%5D.jpg?imgmax=800)

![Evento_premios_0100_800X533[1] Evento_premios_0100_800X533[1]](http://lh6.ggpht.com/_CWIo4eBB0W0/TOt9wRUFotI/AAAAAAAAD5Y/f4c6mM0jMqs/Evento_premios_0100_800X533%5B1%5D_thumb%5B4%5D.jpg?imgmax=800)